Горький M.E.Doc

27 июня 2017 года на Украине прошла массовая кибер атака, где одним из каналов распространения вируса стала программа электронного документооборота M.E.Doc. Естественно разработчиками этого софта не закладывался функционал по запуску Petya на компьютерах клиентов, но, по всей видимости, канал обновлений Medoc недостаточно защищён. Хакерам удалось использовать штатные механизмы обмена электронными документами, заложенные в M.E.Doc.

facebook.com/medoc.ua/posts/1904044929883085 — Разбор на официальной страничке M.E.Doc на Фейсбуке:

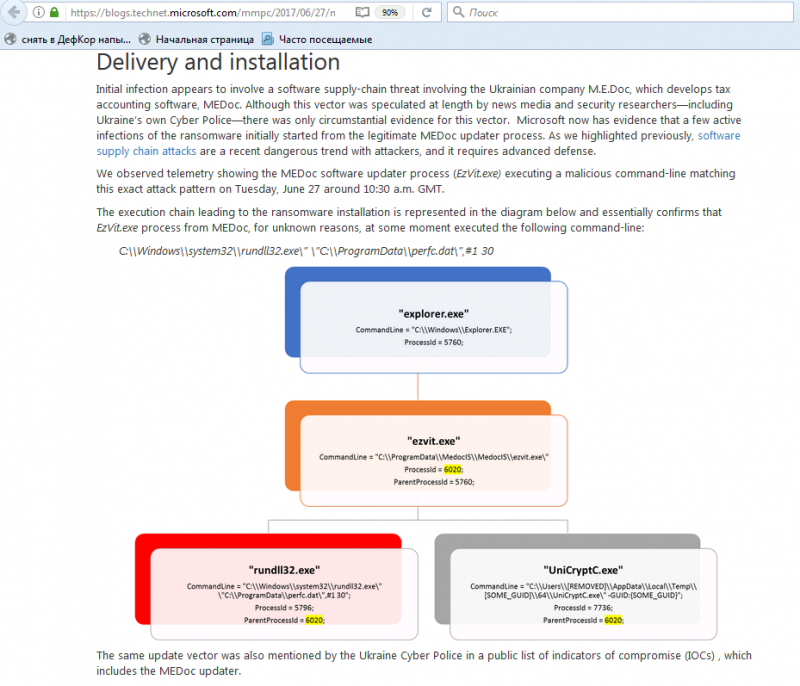

blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/ — Специалисты, разработчики OS Windows, сделали такой анализ этого инцидента:

Их вывод: что заражение происходило через софт украинских разработчиков по такой схеме:

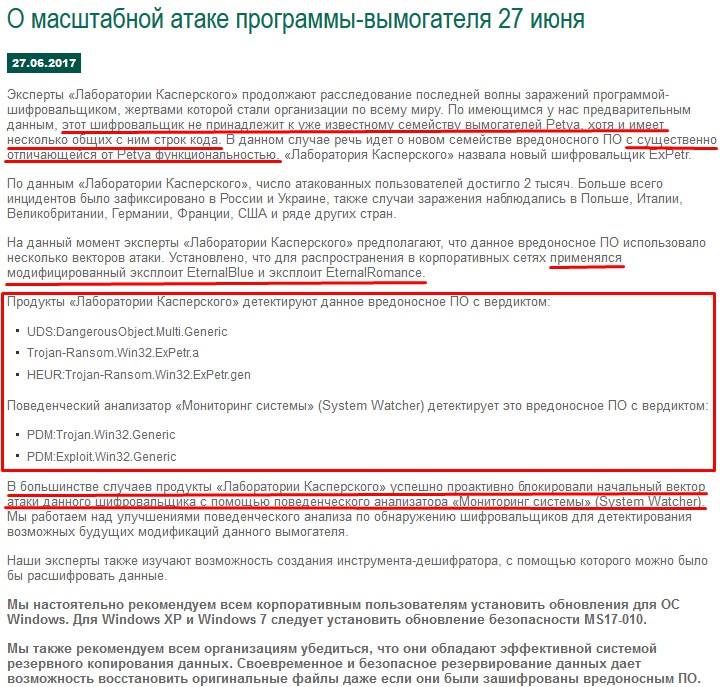

Можно ли было защититься от такой кибер атаки? Специалисты Лаборатории Касперского утверждают, что знали об этом вирусе и могли успешно с ним бороться:

Можно ли было защититься от такой кибер атаки? Специалисты Лаборатории Касперского утверждают, что знали об этом вирусе и могли успешно с ним бороться:

Практика подтверждает, что это действительно так. Те, кто грамотно пользовался Касперским, действительно, пережили эту ситуацию довольно мягко. Как отрабатывали эту ситуацию другие антивирусники я не разбирался, предполагаю, что при грамотной настройке они тоже были в состоянии блокировать или предупредить пользователя о том, что возникла странная нештатная ситуация.

Думаю, что ситуация которая возникла сейчас в разных странах вполне решаема. Мне она напоминает езду на автомобиле по сильно пересеченной местности. Если водитель видит препятствия, то имеет достаточно вариантов, чтобы их объехать, а в случае незначительных ошибок, быстро провести необходимый ремонт и продолжить движение.

Почитайте отчет Касперского. Там сообщается, что было атаковано около 2000 компьютеров. Большинство систем штатно отработали эту кибер атаку.

Резервная копия позволяет возобновить работу без расшифровки за очень короткое время.

В чем их ум? В том, что нашли где работают криворукие системные администраторы?

Я попытался разобраться: как произошло заражение и как от этого можно было защититься. СМИ на это обращали очень мало внимания: там в основном о том, что какие-то гениальные хакеры ломанули очень защищенные системы.

На самом деле это далеко не так. Безграмотные люди легкомысленно управляли сложными информационными системами.

У меня была более скромная цель. Понять: что можно сделать для защиты. Оказалось, что достаточно вовремя обновлять операционку и грамотно ее настроить вместе с антивирусником и другим защитным софтом…

Вы, видимо, очень плохо разобрались в этой теме. Обновление не мое, а американское. Любой антивирусник может пропустить какой-нибудь новый вирус, на который он не был рассчитан. В этом случае срабатывают другие системы, которые восстанавливают нормальную работу. Большинство встроено в операционку и могут быть настроены заранее.

Я уже писал, что оборудование после кибер атаки оставалось работоспособным. Это значит, что возможно было воспользоваться резервной копией и точками восстановления (которые естественно должны были храниться на другом компьютере (если это организация) или на внешнем устройстве хранения (если это маленькая фирма)). Таких вариантов несколько, даже если использовать только те, технологии, которые штатно встроены в операционку.

Грамотное использование этих возможностей позволяет быстро и незаметно для пользователей восстанавливать работу информационной системы, даже если неизвестный вирус смог преодолеть защиту.

В военном училище меня учили управлять автоматизированными системами управления связью, войсками и оружием. После этого я занимался этим процессом в войсках до пенсии.

Сейчас мне скучно ничего не делать, поэтому устроился на работу, где мои знания помогают людям восстанавливать работу разных информационных систем после компьютерного хулиганства.

Младшие курсы военных ВУЗов мало отличаются от аналогичных младших курсов гражданских. Различие есть на старших курсах, когда начинают изучать спепредметы. В моем случае многие спецпредметы по защите информационных систем и противодействию противнику оказались очень кстати в гражданской жизни.

По программированию у меня была отличная оценка. Для построения устойчивых информационных систем оно, конечно, плюс. Однако есть более простые и эффективные меры защиты.

Например, можно стартовать операционку не с диска С: (как делают домашние пользователи), а с диска CD-R или DVD-R (обычные инструменты для системного администратора при поиске неполадок при запуске ОС). В такую систему никакой Petya не сможет записаться (особенно, если старт будет происходить с привода, который не имеет возможностей записи). Чтобы сделать такой загрузочный диск больших знаний программирования не нужно. Достаточно штатных средств Windows.

Можно решить подобную задачу и за счет администрирования: запретить писать что-либо на диск С:. Понятно, что при этом нужно будет настроить запись некоторых системных файлов в другие места (так же как это решается на загрузочных CD-R, DVD-R). Это задача вполне по силам среднему по способностям аккуратному системному администратору.

Это я все к тому, что есть общие принципы построения информационных систем. Не только на Windows, а на любой ОС. Поэтому если адекватно оценивать угрозы, то можно строить довольно сложные информационные системы, успешно отражающие кибер атаки, относительно дешево.

И что? О масштабной атаке программы-вымогателя 27 июня (27.06.2017)

Там где сисадмины были с прямыми руками, системы продолжали работать в штатном режиме. Там, где были ленивые, пришлось восстанавливаться с резервных копий.

При наличии прямых рук можно было обойтись и без антивирусника. Просто обновив операционку (установив обновление MS-17-010 и выполнив другие настройки безопасности). Именно этот вирус оно останавливало.

Вы бы почитали: для чего нужен антивирус? Чтобы понять от чего он защищает, а для чего не предусмотрен. Тот вирус, о котором речь препятствовал запуску операционки и шифровал данные. Оборудование при этом оставалось в работоспособном состоянии.

Конкретно софт Касперского с задачей защиты от этого вируса справился:

Думаю, что это не единственный антивирусник, который выполнил свои задачи.